Hans Saubermann ist ein sicherheitsbewusster Mensch. Er hat immer ein paar neue USB-Sticks zu Hause, um sich nicht irgendwo einen gebrauchten geben lassen zu müssen und damit seine Computer zu gefährden.

Eines Abends gestaltet er zusammen mit seinem Freund Paul Schussel an seinem Computer einen Flyer für das Sommerfest ihres Sportvereins und spielt den Entwurf auf einen seiner neuen USB-Sticks. Paul Schussel will sich um den Druck kümmern und nimmt den USB-Stick mit.

Zu Hause will Paul Schussel noch einmal das angegebene Datum und die Uhrzeit für das Sommerfest überprüfen und steckt den Stick in seinen PC. Schusselig wie er ist, kommt er nach der Auswahl der Datei mit dem Flyer auf die „Entfernen“ (bzw. „Entf“)-Taste seiner Tastatur . Aus schlechter Gewohnheit und ohne weiter nachzudenken bestätigt er den aufpoppenden Dialog mit „OK“ und die Daten sind weg.

Hans Saubermann hat Paul Schussel schon immer wegen seiner Schusseligkeit auf die Schippe genommen und so will Paul nicht bei Hans nach einer neuen Kopie fragen. Glücklicherweise ist seine Frau Sophie Schussel fit mit Computern und kann ihm mit einem Forensiktool helfen die Daten wiederherstellen.

Auf einmal kippt die Stimmung im Hause Schussel. Sophie beschimpft Paul als „Schwein“ und fragt ihn, was er denn so mache, wenn sie mal wieder auf Geschäftsreise sei. Paul versteht die Welt nicht mehr und weiß nicht, was seine eben noch liebreizende und jetzt giftsprühende Frau von ihm will. Nach kurzer Aufregung zeigt Sophie Paul, was sie an Dateien wiederhergestellt hat und dabei finden sich Bilder von relativ jungen Menschen in Situationen, die bei dem Alter für die übrigen Beteiligten in den meisten Ländern strafbar sind. Paul erklärt, wie er in den Besitz des Sticks kam und dass er eigentlich nichts damit gemacht hätte, außer seine Datei zu löschen.

Die schockierten Schussels werden daraufhin bei der nächsten Polizeistation vorstellig.

Am nächsten Morgen gegen 06:30 Uhr bekommt Familie Saubermann unangekündigt Besuch, Herr Saubermann findet sich zumindest die nächsten Stunden in einer Haftzelle zwecks Untersuchungshaft wieder und alle Datenträger einschließlich der DVDs mit den Sicherungen der Urlaubsbilder, der geschäftlichen Unterlagen und der Musik-CDs der Kinder sind auf dem Weg ins LKA (Landeskriminalamt).

Ausgedacht?

In der Tat.

Unrealistisch?

Leider nicht.

Was war passiert?

Wie die Ermittlungen in unserem fiktiven Beispiel zeigen werden, hat Hans Saubermann seinem Namen alle Ehre gemacht und auch seine Frau Klara ist nicht durch Schmutzgeschichten aufgefallen. Aber der Hersteller seines USB-Sticks, der war nicht ganz so sauber.

Der ursprüngliche Besitzer der fraglichen Fotos hat zwar moralisch verwerflich gehandelt, hatte aber Umweltbewusstsein und so sein altes Smartphone, nachdem er es in den Auslieferungszustand zurückgesetzt hatte, zum Recycling gegeben. Das Recycling führte schließlich zu einem Zerlegen des Gerätes und zu einer Neuverwertung des Flashspeichers aus dem Telefon, nämlich zu Hans Saubermanns USB-Stick. Der erschien Hans auch sauber, denn oberflächlich hatte der Hersteller alle Daten gelöscht und ein übliches Dateisystem angelegt. Nun ist es aber so, dass beim Löschen von Daten auf Datenträgern diese grundsätzlich nicht überschrieben werden, sondern der Speicherbereich nur als „frei“ markiert wird. Die Daten sind noch da, aber nicht mehr zu sehen und werden erst beim Speichern neuer Daten überschrieben.

Als nun Sophie Schussel genauer in den Speicher schaute, entdeckte sie nicht nur den Ordner von Paul, sondern auch die alten Bilder. Da sie nicht wusste, welche Dateien Paul brauchte, stellte sie diese mit wieder her, also änderte die Markierung, so dass die Bilder (wieder) im Dateisystem auftauchten.

Der Rest ist der übliche Gang bei einem erheblichen Tatvorwurf. Die Polizei nahm an, dass Hans Saubermann in größerem Maßstab mit bestimmten Bildmaterial umging, und beantragte einen Durchsuchungsbeschluss über die Staatsanwaltschaft beim zuständigen Ermittlungsrichter. Da ja eine erhebliche Strafe drohen konnte und Hans Mittäter hätte warnen können wurde auch gleich noch einen Haftbefehl mitbeantragt. Diese wurden, wie fast immer, erlassen. Erst nach Recherche und auf Betreiben seines Verteidigers wurde eine Einstellung des Verfahrens erreicht.

Was können wir daraus lernen?

1. Unschuldsvermutung

Wenn jemand zum Betroffenen staatlicher Maßnahmen wird, ist etwas schief gelaufen, aber es ist noch lange nicht klar, was schief gelaufen ist. Die Unschuldsvermutung sollte von uns allen ernst genommen werden, denn eine Vorverurteilung ist das Letzte, was der Betroffene und seine Familie in seiner ohnehin schon belastenden Situation gebrauchen können.

2. Datensicherheit

Die Geschichte ist inspiriert von einem Bericht in der c‘t 2017, Heft 12, S. 37 bzw. einem Artikel bei heise online. Sie zeigt an mehreren Stellen, wie leicht Daten in fremde Hände geraten können und welche unangenehme und unerwartete Folgen das haben kann. Das Problem des Löschens von Daten ist gerade für elektronische Speicher noch nicht sicher gelöst. Aber es gibt ein Gegenmittel: Verschlüsselung

Die wenigstens von uns wollen illegale Daten geheim halten, aber haben ein Interesse daran, nicht mit fremden Daten in Verbindung gebracht zu werden. Auch Gesundheitsdaten, Unternehmensgeheimnisse oder Nacktbilder unserer Partner will eigentlich niemand in fremde Hände geraten lassen. Keiner weiß, wo sie irgendwann wieder auftauchen. Nur eine rechtzeitige Vorsorge und regelmäßige Übung bieten einen gewissen Schutz. Wer denkt schon darüber nach, wenn er mal eben die Daten ablegt oder jemandem kopiert.

Wenn die Daten auf unseren Datenträgern mittels zuverlässiger und starker Verschlüsselungsverfahren geschützt sind, brauchen sie bei Aussonderung des Datenträgers, und das kann auch das alte und vielleicht kaputt gegangene Handy sein, nicht unbedingt gelöscht zu werden. Es reicht, den Schlüssel wegzuwerfen, also diesen zu löschen und den physikalischen Speicherbereich zu überschreiben oder zu trennen. Das machen auch gut implementierte Systeme, wenn sie zurückgesetzt werden. Die Empfehlung, die sich aus der obigen Geschichte als zweites ergibt lautet also: Verschlüsselung im Handy, auf dem PC, USB-Sticks usw. zu nutzen. Bei Smartphones ist dies bei Android und iOS relativ komfortabel gelöst. Hier gilt es die Einstellungen im Handy mal zu durchforsten.

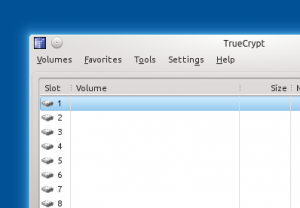

Auch unter Windows kann mit Bordmitteln oder mit Programmen von Drittanbietern eine Verschlüsselung relativ komfortabel eingerichtet werden. Werkzeuge wie Veracrypt (hier bei heise) bieten nicht nur die Möglichkeit den eigenen Computer zu verschlüsseln, sondern auch Wechseldatenträger wie USB-Sticks.

“… und plötzlich weckt einen die Polizei!” von Ludwig Wilhelm Mieth ist lizenziert unter einer Creative Commons Namensnennung — Weitergabe unter gleichen Bedingungen 4.0 International Lizenz.

“… und plötzlich weckt einen die Polizei!” von Ludwig Wilhelm Mieth ist lizenziert unter einer Creative Commons Namensnennung — Weitergabe unter gleichen Bedingungen 4.0 International Lizenz.

Über diese Lizenz hinausgehende Erlaubnisse können Sie unter https://kanzlei-mieth.de/kontakt/ erhalten.

In der Kalenderwoche 22 diesen Jahres (2014) hat sich der Inhalt der bis dahin hier verlinkten Homepage des

In der Kalenderwoche 22 diesen Jahres (2014) hat sich der Inhalt der bis dahin hier verlinkten Homepage des